Огнеупорный кирпич Ша-5 и Ша-8 в Москве по выгодной цене

Огнеупорный кирпич используется в местах, где имеются высокие температуры. Это могут быть топки печей, дымоходы, камины, а также другие отопительные приборы, где имеется открытый огонь. Периодичность циклов нагревания и остывания приводит к тому, что обычный красный кирпич, даже высоких марок начинает оплавляться, а затем рассыпаться. Для таких мест производится кирпич, имеющий определенные огнеупорные свойства.

Область применения шамотного кирпича не ограничивается бытовыми отопительными приборами. Он также применяется в камерах сгорания газа или нефти на сталелитейных или стекольных заводах.

Размеры огнеупорного кирпича

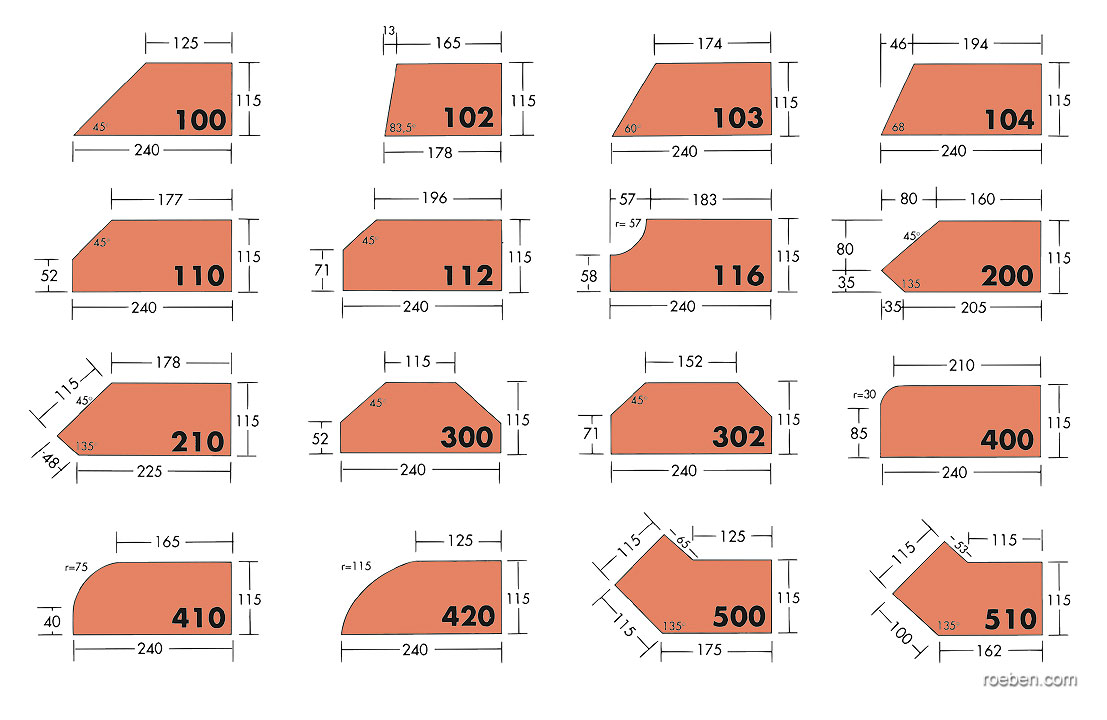

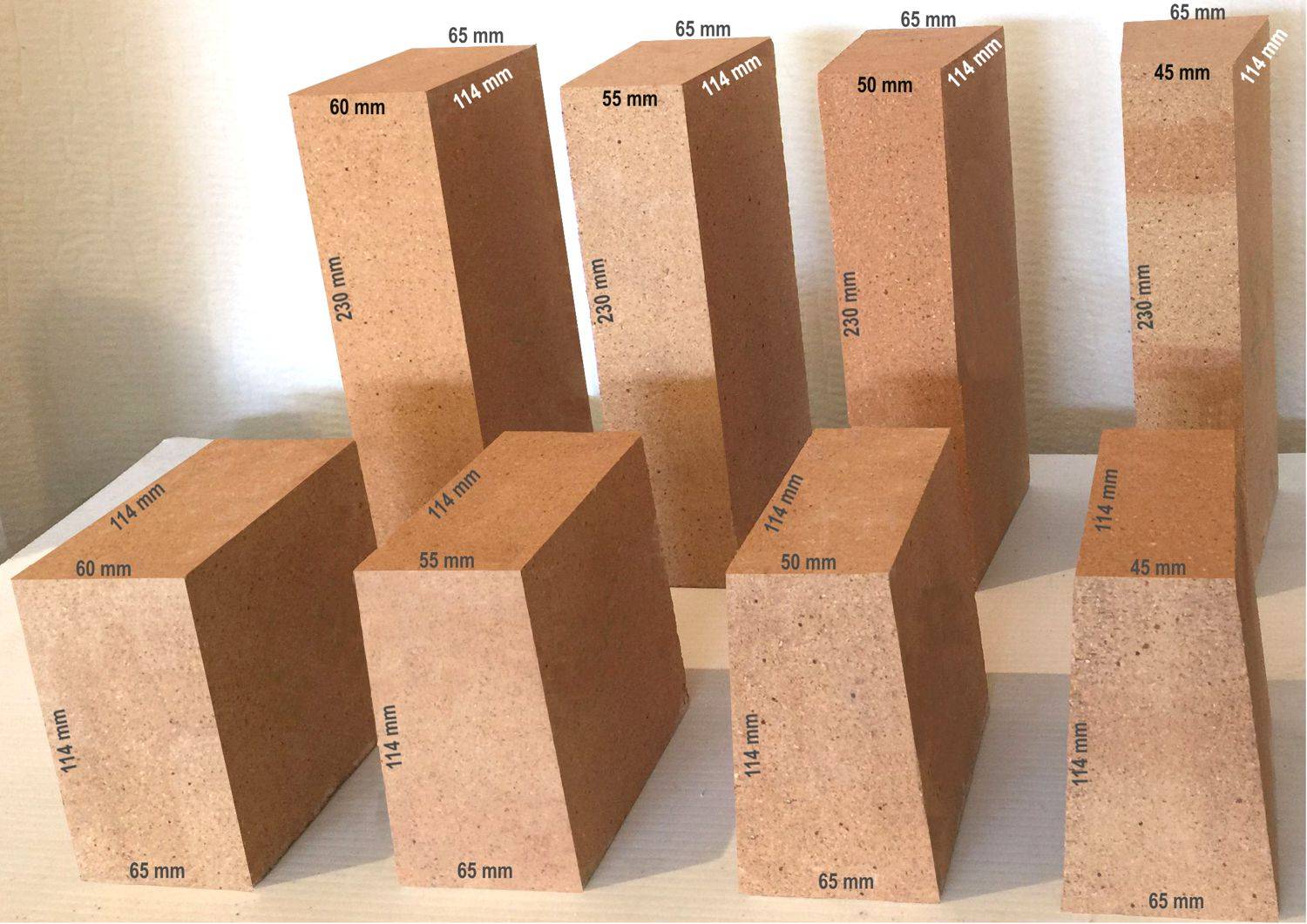

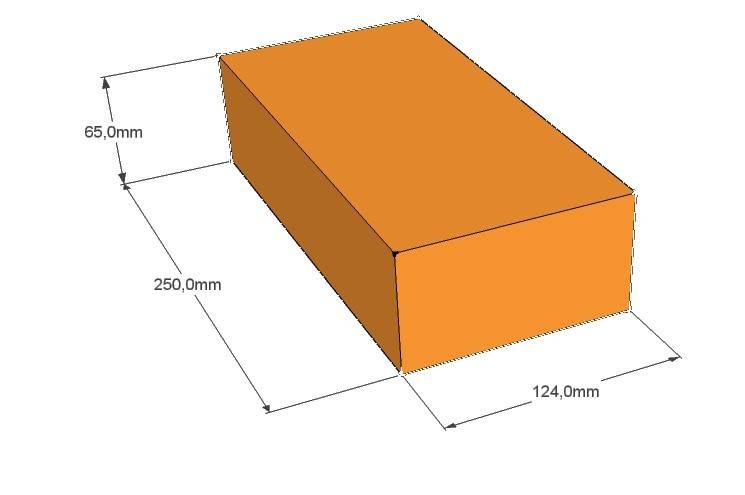

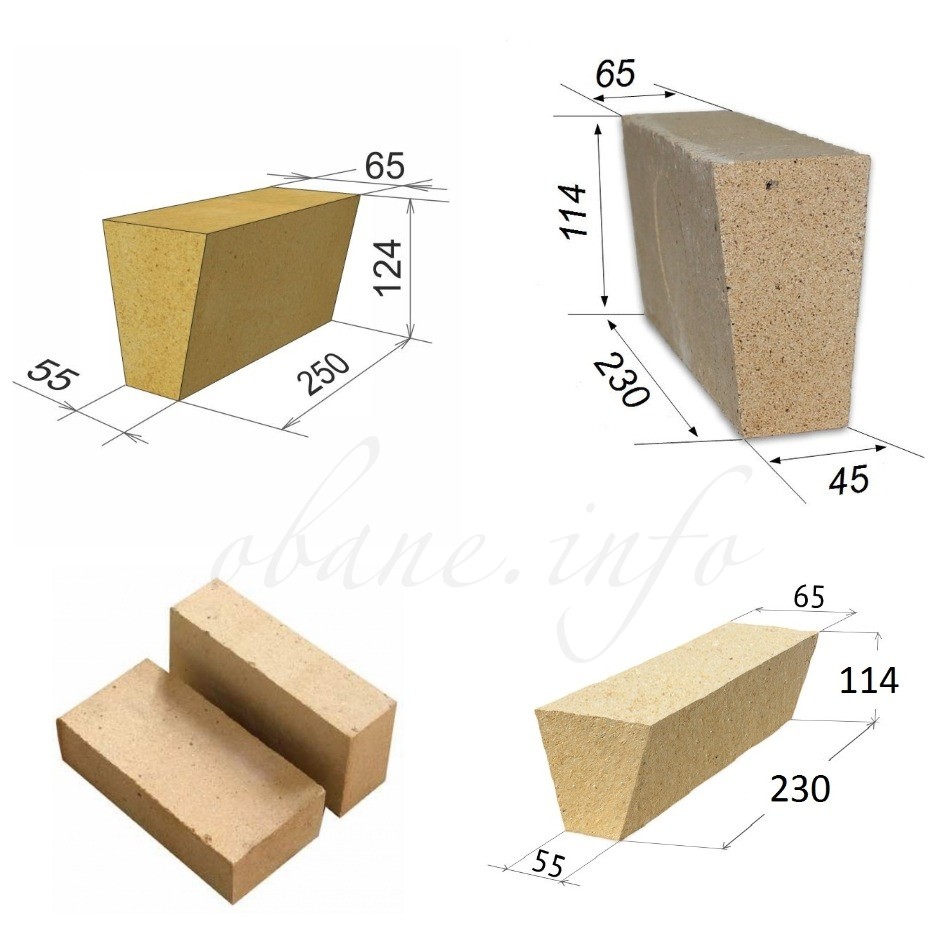

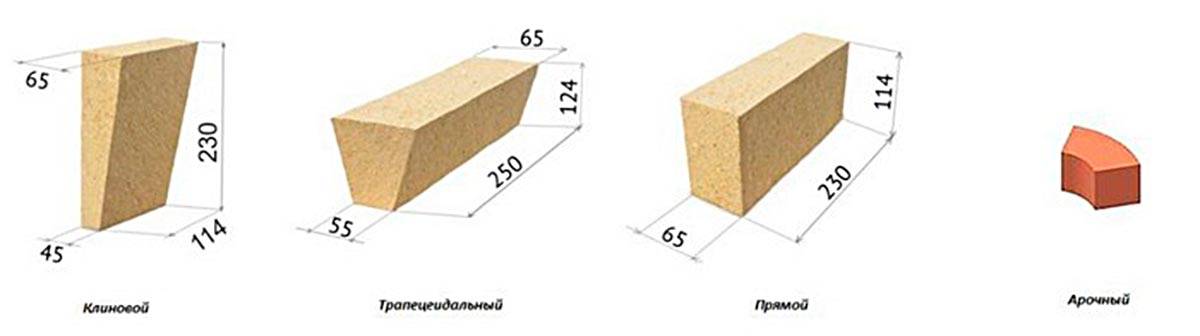

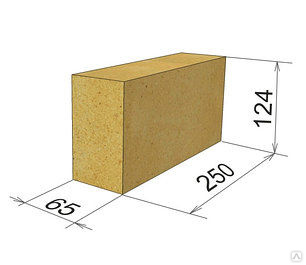

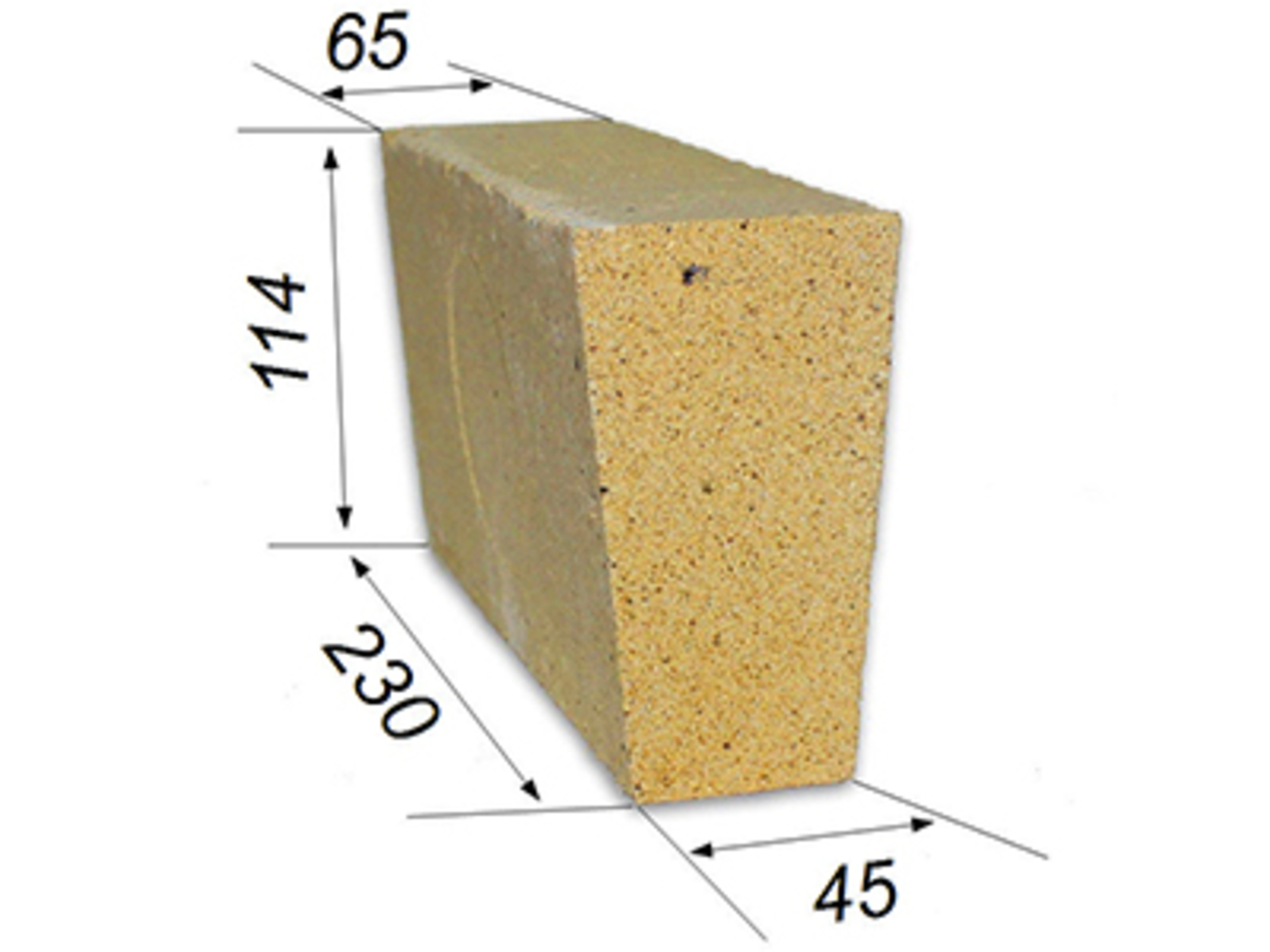

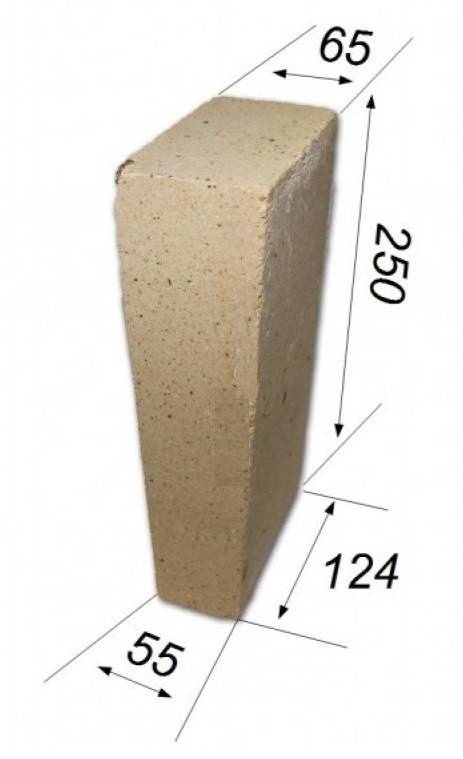

Шамотный кирпич, также как и обычный рабочий или облицовочный имеет размеры 250х120х65 мм. Такой кирпич называется модульным или одинарным. Шамотный кирпич может также производится трапециевидной формы. Такой кирпич используется для устройства печей арочного типа.

Стоимость облицовочного кирпича

Цена огнеупорного кирпича во многом зависит от его жаростойкости, чем больше этот показатель, тем выше цена кирпича. Шамотный кирпич имеет стоимость несколько выше обычного печного кирпича. Но его уникальные свойства позволят значительно продлить срок эксплуатации печей, без проведения дополнительного ремонта и затрат на восстановление.

Наши предложения

Наша компания реализует шамотный огнеупорный кирпич высокого качества, в любом необходимом для вас объеме. На нашей базе вы сможете купить шамотный кирпич ША-5 и ША-8.

Для ознакомления с предлагаемым товаром, вы можете перейти на соответствующую страницу ресурса, где дана краткая характеристика кирпича. Для уточнения информации можно обратиться к нашим консультантам непосредственно в офис фирмы или позвонить по телефону. Номера телефонов можно посмотреть на главной странице сайта.

Мы гарантируем качественное обслуживание и индивидуальный подход к каждому клиенту.

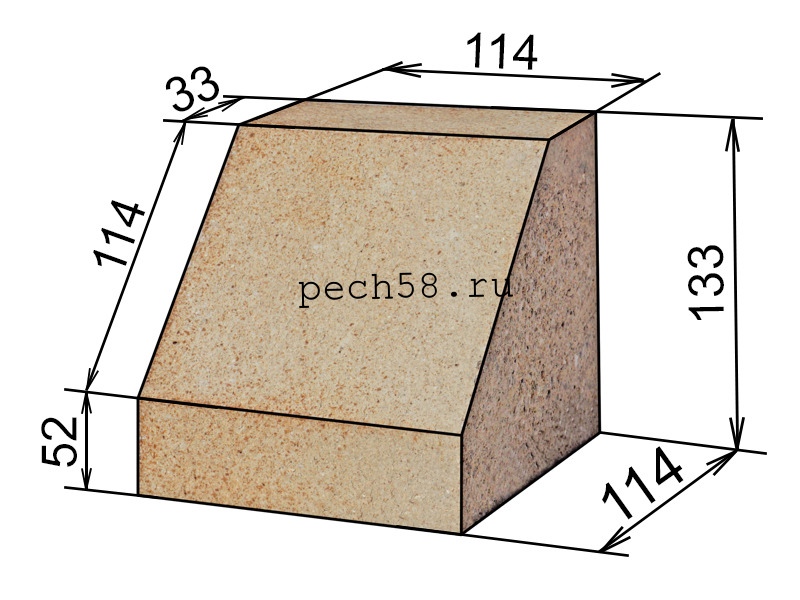

Кирпич ША 68 шамотный пятовый

Купить шамотный огнеупорный кирпич ША №68 пятовый можно в нашей компании оптом и в розницу.

Кирпич ША-68 пятовый – изделие, производимое из шамотной глины — материала, состоящего из глинозёма, корунда и циркона – путем обжига.

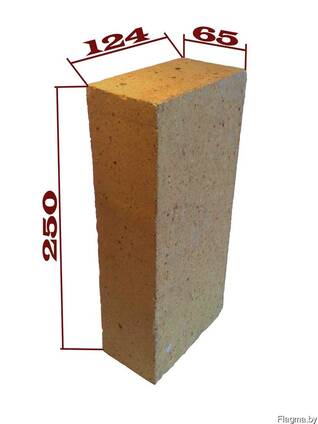

Огнеупорный кирпич легко узнаваем среди массы образцов — у него песочный оттенок, шероховатая пористая поверхность.

Огнеупорный шамотный кирпич — ША-68 пятовый, предназначенный для строительства и ремонта печей, каминов, дымоходов, дымовых труб и тепловых агрегатов.

Шамотный кирпич не только устойчив к высоким температурам (способен выдержать температуру 1400-1800С), к воздействию химических веществ (щелочей, извести), но и прекрасно проводит тепло.

Кладка кирпича пятового производится на специальные огнеупорные цементы, клей, огнеупорные кладочные смеси и шамотный мертель.

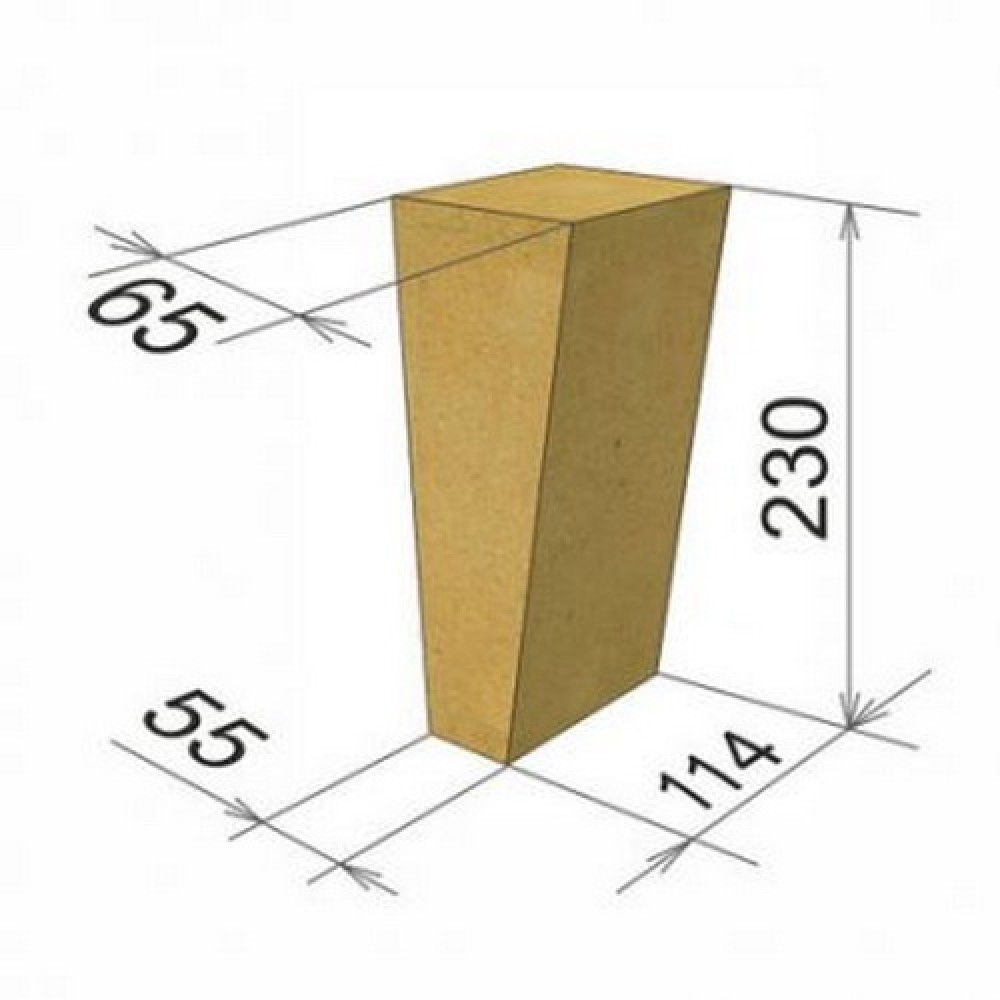

Пятовый кирпич — это кирпич с особой геометрией в виде пяты, используется для устройства пятового узла (пяты) при кладке оснований сводов, а также в сложных конструкциях.

Характеристики

- Размеры кирпича ША-68: а-б-в-г-д-е 230х230х114х269х70х115 мм.

- Угол α, градусов 60

- Массовая доля, %: Аl2О3, не менее 30

- Огнеупорность, °С, не ниже 1690

- Пористость открытая, %, не более

для изделий 1 подгруппы 24

для изделий 2 подгруппы 30

- Предел прочности при сжатии, Н/мм², не менее

для изделий 1 подгруппы 20

- Температура начала размягчения, °С, не ниже 1300

Кирпич шамотный пятовый производятся в строгом соответствии с ГОСТом. Кроме того, наши специалисты проверяют продукцию перед поступлением на склад. При этом контролируются линейные размеры и другие, важные параметры.

Купить кирпич огнеупорный шамотный ША можно в розницу (поштучно) и оптом, с доставкой в любой регион России и СНГ.

Кирпич шамотный ША №68 пятовый доставляется упакованным, на поддонах.

Хранение кирпича осуществляется в крытых складах, исключающих увлажнение.

по запросу.

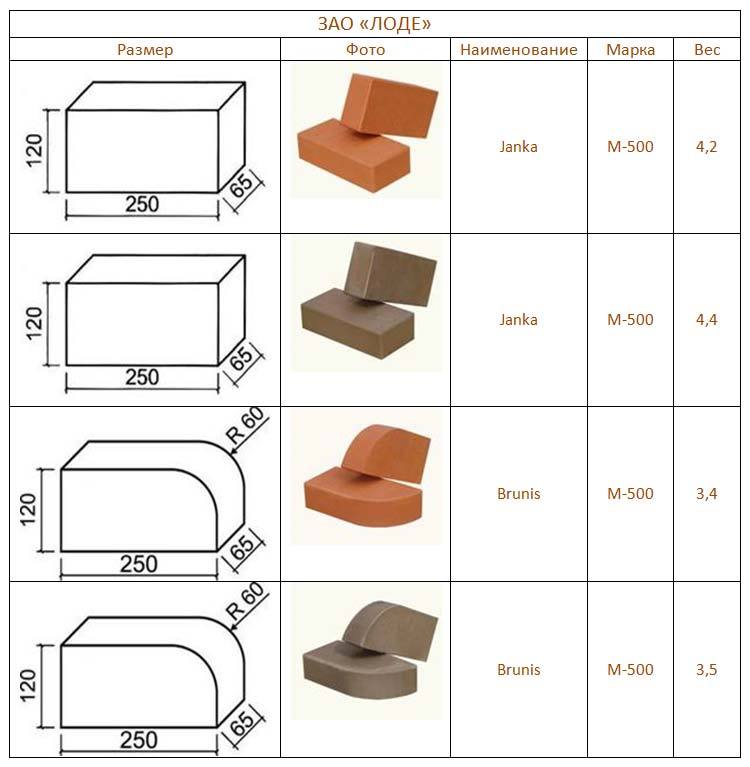

Кирпич марки ША

Огнеупорный шамотный кирпич — кирпич, предназначенный для внутренней или внешней облицовки печей, каминов, дымоходов, дымовых труб и тяжелой обмуровки тепловых и энергетических агрегатов. Шамотный кирпич не только устойчив к высоким температурам (способен выдержать температуру 1400-1800С), к воздействию химических веществ (щелочей, извести), но и прекрасно проводит тепло, быстро прогревая помещение. В зависимости от физико-химического состава и температуры применения изделия подразделяют на марки ША, ШБ.

Кирпич шамотный марки ША

| Наименование |

|

Огнеупорность/ °С |

Количество на поддоне/шт |

Вес поддона/тн |

Вес 1шт/кг |

|

ША 5 |

230х114х65 |

1690 |

385 |

1,31 |

3,6 |

|

ША 6 |

230х114х40 |

1690 |

595 |

1,28 |

2,2 |

|

ША 8 |

250х124х65 |

1690 |

330 |

1,34 |

4,2 |

|

ША 9 |

250х150х65 |

1690 |

200 |

1,22 |

6,1 |

|

ША 10 |

300х150х75 |

1690 |

171 |

1,22 |

8,2 |

|

ША 22 |

230х114х65х55 |

1690 |

420 |

1,26 |

3,3 |

|

ША 23 |

230х114х65х45 |

1690 |

360 |

1,13 |

3,0 |

|

ША 25 |

250х124х65х55 |

1690 |

360 |

1,4 |

3,9 |

|

ША 44 |

230х114х65х55 |

1690 |

420 |

1,3 |

3,3 |

|

ША 45 |

230х114х65х45 |

1690 |

420 |

1,28 |

3,0 |

|

|

250х124х65х55 |

1690 |

360 |

1,37 |

3,9 |

|

ША 94 |

460х230х75 |

1690 |

70 |

1,14 |

16,7 |

|

ША 96 |

600х230х90 |

1690 |

56 |

1,36 |

26,1 |

Физико-химические показатели по ГОСТ 390-96

|

Наименование показателя |

Марка кирпича ША |

|

Массовая доля, %: |

|

|

Аl2О3, не менее |

30 |

|

Огнеупорность, °С, не ниже |

1690 |

|

Пористость открытая, %, не более |

|

|

для изделий 1 подгруппы |

24 |

|

для изделий 2 подгруппы |

30 |

|

Предел прочности при сжатии, Н/мм², не менее |

|

|

для изделий 1 подгруппы |

20 |

|

для изделий 2 подгруппы |

15 |

|

Температура начала размягчения, °С, не ниже |

1300 |

|

Дополнительная линейная усадка или рост, %, не более |

— |

|

при температуре, °С |

— |

Форма и размер изделий соответствует ГОСТ 8691-73

Кирпич прямой

|

Наименование |

Размеры/мм |

||

|

а |

б |

в |

|

|

1 |

230 |

65 |

65 |

|

2 |

230 |

85 |

65 |

|

3 |

230 |

114 |

100 |

|

4 |

230 |

114 |

75 |

|

5 |

230 |

114 |

65 |

|

6 |

230 |

114 |

40 |

|

6а |

230 |

150 |

65 |

|

7 |

250 |

124 |

75 |

|

8 |

250 |

124 |

65 |

|

9 |

300 |

150 |

65 |

|

10 |

345 |

150 |

75 |

Клин торцевой (двусторонний и односторонний)

|

Наименование |

Размеры/мм |

||

|

а |

б |

в |

|

|

20 |

230 |

114 |

65 |

|

21 |

230 |

114 |

55 |

|

22 |

230 |

114 |

55 |

|

23 |

230 |

114 |

45 |

|

23а |

230 |

150 |

45 |

|

24 |

250 |

124 |

65 |

|

25 |

250 |

124 |

55 |

|

26 |

250 |

124 |

45 |

|

27 |

172 |

114 |

55 |

|

28 |

172 |

114 |

45 |

|

29 |

300 |

150 |

55 |

|

30 |

300 |

150 |

45 |

|

31 |

345 |

150 |

65 |

|

32 |

345 |

150 |

55 |

Клин ребровый (двусторонний и односторонний)

|

Наименование |

Размеры/мм |

|||

|

а |

б |

в |

в1 |

|

|

42 |

230 |

114 |

75 |

65 |

|

43 |

230 |

114 |

75 |

55 |

|

44 |

230 |

114 |

65 |

55 |

|

45 |

230 |

114 |

65 |

45 |

|

45а |

230 |

150 |

65 |

55 |

|

45б |

230 |

150 |

65 |

45 |

|

46 |

250 |

124 |

75 |

65 |

|

47 |

250 |

124 |

65 |

55 |

|

48 |

250 |

124 |

65 |

45 |

Плита

|

Наименование |

Размеры/мм |

||

|

а |

б |

в |

|

|

94 |

460 |

230 |

75 |

|

95 |

575 |

170 |

80 |

|

96 |

600 |

230 |

90 |

Отпускается на поддоне стандартными размерами завода – изготовителя или штучно.

Алгоритм криптографического хеширования SHA-256, реализованный в JavaScript

Алгоритм криптографического хеширования SHA-256, реализованный на JavaScript | Скрипты подвижного типаАлгоритм криптографического хеширования SHA-256

Криптографический хэш (иногда называемый «дайджестом») является своего рода «подписью» для текста или файл данных. SHA-256 генерирует почти уникальную 256-битную (32-байтовую) подпись для текста. См. ниже для исходный код.

Хэш не является «шифрованием» — его нельзя расшифровать обратно в исходный текст (это «односторонний» криптографическая функция и имеет фиксированный размер для любого размера исходного текста).Это делает его подходящим когда уместно сравнивать «хешированные» версии текстов, а не расшифровывать текст чтобы получить оригинальную версию.

К таким приложениям относятся хеш-таблицы, проверка целостности, проверка подлинности с вызовом рукопожатия,

цифровые подписи и т. д.

д.

- ‘ вызов проверки подлинности ’ (или ‘вызов проверки подлинности хэша’) избегает передачи пароли в «чистом виде» — клиент может отправить хэш пароля через Интернет для проверки сервером без риска перехвата исходного пароля

- anti-tamper — связать хэш сообщения с оригиналом, и получатель может повторно хешировать сообщение и сравнить его с предоставленным хэшем: если они совпадают, сообщение не изменилось; это также может использоваться для подтверждения отсутствия потери данных при передаче

- цифровые подписи более сложные, но по сути вы можете подписать хэш документа, зашифровав его своим закрытым ключом, создав цифровую подпись для документа.Затем любой другой может проверить, что вы аутентифицировали текст, расшифровав подпись с помощью вашего открытый ключ для повторного получения исходного хэша и сравнения его со своим хэшем текста.

Обратите внимание, что хеш-функции не подходят для хранения зашифрованных паролей. поскольку они предназначены для быстрых вычислений и, следовательно, могут быть кандидатами для атак грубой силы.

Функции получения ключей, такие как bcrypt или

scrypt предназначены для медленных вычислений и

больше подходит для хранения паролей (npm

имеет bcrypt

и библиотеки scrypt, а в PHP есть bcrypt

реализация с помощью password_hash).

поскольку они предназначены для быстрых вычислений и, следовательно, могут быть кандидатами для атак грубой силы.

Функции получения ключей, такие как bcrypt или

scrypt предназначены для медленных вычислений и

больше подходит для хранения паролей (npm

имеет bcrypt

и библиотеки scrypt, а в PHP есть bcrypt

реализация с помощью password_hash).

SHA-256 — одна из хеш-функций-преемников SHA-1 (вместе именуемых SHA-2), и является одной из самых сильных доступных хеш-функций. Код SHA-256 ненамного сложнее, чем SHA-1. и до сих пор не был скомпрометирован каким-либо образом. 256-битный ключ делает его хорошей партнерской функцией для AES. Это определено в NIST (Национальный институт стандартов и технологий) стандарт ‘FIPS 180-4’. NIST также предоставляет ряд тестов векторы для проверки правильности реализации.В Википедии есть хорошее описание.

В этой реализации JavaScript я попытался сделать скрипт максимально ясным и лаконичным. насколько это возможно, и в равной степени как можно ближе к спецификации NIST, чтобы сделать операцию

по сценарию понятно.

насколько это возможно, и в равной степени как можно ближе к спецификации NIST, чтобы сделать операцию

по сценарию понятно.

Этот сценарий ориентирован на хеширование текстовых сообщений, а не двоичных данных. Стандарт считает хеширование только сообщений байтового (или битового) потока. Текст, содержащий (многобайтовые) символы за пределами ISO 8859-1 (т.е. символы с диакритическими знаками за пределами Latin-1 или неевропейских наборов символов — что угодно с кодовой точкой Unicode выше U+FF), не может быть закодировано 4 на слово, поэтому сценарий по умолчанию использует кодировку текст как UTF-8 перед его хешированием.

Примечания по реализации этапа предобработки:

- FIPS 180-4 указывает, что к сообщению добавляется бит «1», а затем оно дополняется до целого количество 512-битных блоков, включая длину сообщения (в битах) в последних 64 битах последний блок

- Поскольку у нас есть поток байтов, а не поток битов, добавление байта «10000000» (0x80) добавляет

требуемый бит «1».

- Чтобы преобразовать сообщение в 512-битные блоки, я вычисляю количество необходимых блоков, N, затем для каждого из них я создаю 16-целый (т.е. 512-битный) массив. Для каждого из этих целых чисел я беру четыре байта из сообщения (используя charCodeAt) и сдвиньте их влево на соответствующую величину чтобы упаковать их в 32-битное целое число.

- Метод charCodeAt() возвращает NaN для выхода за границы, но Оператор «|» преобразует это значение в ноль, поэтому заполнение 0 выполняется неявно при преобразовании в блоки.

- Затем длина сообщения (в битах) должна быть добавлена к последним 64 битам, т.е.

последние два целых числа последнего блока. В принципе, это можно сделать с помощью

M[N-1][14] = ((msg.length-1)*8) >>> 32;

M[N-1][15] = ((msg.length-1)*8) & 0xffffffff;

Однако битовые операции JavaScript преобразуют свои аргументы в 32-битные, поэтому n >>> 32 даст 0. Поэтому вместо этого я использую арифметические операторы: для старшего значащего 32-битного числа я делю (исходную) длину на 2 ^ 32 и использовать floor() для преобразования результата в целое число.

Обратите внимание, что возвращается текстовое шестнадцатеричное представление двоичного хеша. Этот может быть полезно, например, для хранения хешированных паролей, но если вы хотите использовать хеш в качестве ключа к подпрограмме шифрования, например, вы захотите использовать двоичное значение, а не это текстовое представление.

Использование Chrome на ПК с процессором Core i5 от низкого до среднего в тестах синхронизации этот скрипт будет хэшировать короткое сообщение примерно за 0,03–0,06 мс; более длинные сообщения будут хешироваться со скоростью около 2 – 3 МБ/сек.

Если вас интересует более простой SHA-1, у меня есть реализация SHA-1 на JavaScript. Я также внедрил SHA-512 и SHA-3/Keccak.

Если вас интересует шифрование, а не алгоритм криптографического хеширования, посмотрите мой JavaScript реализация TEA (крошечный алгоритм шифрования) или реализация JavaScript АЭС.

Обратите внимание, что эти сценарии предназначены для помощи в изучении алгоритмов, а не для производственного использования. Для производственного использования я бы рекомендовал

API веб-криптографии для браузера

(см. пример) или

крипто

библиотека в Node.js. Для хеширования паролей у меня есть WebCrypto

пример с использованием PBKDF2.

Для производственного использования я бы рекомендовал

API веб-криптографии для браузера

(см. пример) или

крипто

библиотека в Node.js. Для хеширования паролей у меня есть WebCrypto

пример с использованием PBKDF2.

См. ниже исходный код реализации JavaScript,

также доступен на GitHub.

§Номера разделов связывают код с разделами стандарта.

Примечание. Я использую греческие буквы в «логических функциях», представленных в спецификации (если вы встретите

любые проблемы, убедитесь, что ваш включает ).

Благодаря своему нетипизированному синтаксису в стиле C, JavaScript удивительно близок к псевдокоду: алгоритмы с минимумом синтаксических отвлекающих факторов.Эти функции должны быть простыми для при необходимости переводить на другие языки, но также можно использовать как есть в браузерах и Node.js.

Я предлагаю эти скрипты для бесплатного использования и адаптации, чтобы сбалансировать свой долг перед инфоверсией с открытым исходным кодом. Вы можете повторно использовать эти скрипты [по лицензии MIT,

без каких-либо явных или подразумеваемых гарантий] при условии, что вы сохраните мое уведомление об авторских правах и ссылку на эту страницу.

Вы можете повторно использовать эти скрипты [по лицензии MIT,

без каких-либо явных или подразумеваемых гарантий] при условии, что вы сохраните мое уведомление об авторских правах и ссылку на эту страницу.

Если вы хотели бы выразить свою признательность и поддержать дальнейшее развитие этих сценариев, я с благодарностью примет пожертвования.

Если у вас есть какие-либо вопросы или вы обнаружите какие-либо проблемы, свяжитесь со мной по адресу ku.oc.epyt-elbavom@cne-stpircs.

© 2005-2019 Крис Венесс

Пошаговое описание работы SHA-256 — Qvault

SHA-2 (Secure Hash Algorithm 2), частью которого является SHA-256, является одним из самых популярных алгоритмов хеширования. В этой статье мы разберем каждый шаг криптографического алгоритма и проработаем реальный пример вручную. SHA-2 известен своей безопасностью (он не сломался, как SHA-1) и скоростью.В случаях, когда ключи не генерируются, например, при майнинге биткойнов, быстрый алгоритм хэширования, такой как SHA-2, часто имеет преимущество.

Калькулятор SHA-256

Хаш меня!

Что такое хеш-функция?

Три основных назначения хэш-функции:

- Для детерминированного скремблирования данных

- Для приема ввода произвольной длины и вывода результата фиксированной длины

- Для необратимой обработки данных. Входные данные не могут быть получены из выходных

SHA-2 — это очень известное и сильное семейство хеш-функций, потому что, как и следовало ожидать, оно служит всем целям, упомянутым выше.

Изучайте криптографию, продвигайтесь по карьерной лестнице

Изучите внутреннюю работу популярных криптографических систем, таких как Биткойн, Эфириум, HTTPS, шифрование данных и многое другое. Начните бесплатно и напишите настоящий криптографический код, используя язык программирования Go.

Семейство SHA-2 против SHA-256

SHA-2 — это алгоритм, обобщенное представление о том, как хешировать данные. У SHA-2 есть несколько вариантов, все они используют один и тот же алгоритм, но разные константы. SHA-256, например, устанавливает дополнительные константы, определяющие поведение алгоритма SHA-2, одна из этих констант — размер вывода, 256.256 и 512 в SHA-256 и SHA-512 относятся к соответствующему размеру дайджеста в битах.

SHA-256, например, устанавливает дополнительные константы, определяющие поведение алгоритма SHA-2, одна из этих констант — размер вывода, 256.256 и 512 в SHA-256 и SHA-512 относятся к соответствующему размеру дайджеста в битах.

Семейство SHA-2 против SHA-1

SHA-2 является преемником хеш-функции SHA-1 и остается одной из самых надежных хэш-функций, используемых сегодня. SHA-256, в отличие от SHA-1, не был скомпрометирован. По этой причине в наши дни действительно нет причин использовать SHA-1, это небезопасно. Гибкость выходного размера (224, 256, 512 и т. д.) также позволяет SHA-2 хорошо сочетаться с популярными KDF и шифрами, такими как AES-256.

Официальное признание NIST

SHA-256 официально определен в FIPS 180-4 Национального института стандартов и технологий.Наряду со стандартизацией и формализацией идет список тестовых векторов, которые позволяют разработчикам убедиться, что они правильно реализовали алгоритм.

Пошаговый хэш SHA-256 «hello world»

Шаг 1 – Предварительная обработка

- Преобразовать «hello world» в двоичный формат:

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100 1

- Дополнить нулями до тех пор, пока данные не будут кратны 512, минус 64 бита (в нашем случае 448 бит):

01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000

- Добавить 64 бита в конец, где 64 бита представляют собой целое число с обратным порядком байтов, представляющее длину исходного ввода в двоичном формате.

В нашем случае 88 или в двоичном формате «1011000».

В нашем случае 88 или в двоичном формате «1011000».

01101000 01100101 01101100 01101100 01101111 00100000 01110111 01101111 01110010 01101100 01100100 10000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 00000000 01011000Теперь у нас есть ввод, который всегда будет без остатка делиться на 512.

Шаг 2. Инициализация хеш-значений (h)

Теперь мы создаем 8 хеш-значений. Это жестко закодированные константы, представляющие первые 32 бита дробных частей квадратных корней первых 8 простых чисел: 2, 3, 5, 7, 11, 13, 17, 19

.

ч0 := 0x6a09e667 h2 := 0xbb67ae85 h3 := 0x3c6ef372 h4 := 0xa54ff53a h5 := 0x510e527f h5 := 0x9b05688c h6 := 0x1f83d9ab h7 := 0x5be0cd19Шаг 3. Инициализация констант округления (k)

Как и в шаге 2, мы создаем некоторые константы ( Узнайте больше о константах и когда их использовать здесь ).На этот раз их 64. Каждое значение (0–63) — это первые 32 бита дробных частей кубических корней первых 64 простых чисел (2–311).

0xf40e3585 0x106aa070 0x19a4c116 0x1e376c08 0x2748774c 0x34b0bcb5 0x391c0cb3 0x4ed8aa4a 0x5b9cca4f 0x682e6ff3 0x748f82ee 0x78a5636f 0x84c87814 0x8cc70208 0x90befffa 0xa4506ceb 0xbef9a3f7 0xc67178f20x428a2f98 0x71374491 0xb5c0fbcf 0xe9b5dba5 0x3956c25b 0x59f111f1 0x923f82a4 0xab1c5ed5 0xd807aa98 0x12835b01 0x243185be 0x550c7dc3 0x72be5d74 0x80deb1fe 0x9bdc06a7 0xc19bf174 0xe49b69c1 0xefbe4786 0x0fc19dc6 0x240ca1cc 0x2de92c6f 0x4a7484aa 0x5cb0a9dc 0x76f988da 0x983e5152 0xa831c66d 0xb00327c8 0xbf597fc7 0xc6e00bf3 0xd5a79147 0x06ca6351 0x14292967 0x27b70a85 0x2e1b2138 0x4d2c6dfc 0x53380d13 0x650a7354 0x766a0abb 0x81c2c92e 0x92722c85 0xa2bfe8a1 0xa81a664b 0xc24b8b70 0xc76c51a3 0xd192e819 0xd69Шаг 4.

Цикл фрагментов

Цикл фрагментовСледующие шаги будут выполняться для каждого 512-битного «фрагмента» данных из нашего ввода.В нашем случае из-за того, что «hello world» такое короткое, у нас есть только один фрагмент. На каждой итерации цикла мы будем изменять хеш-значения h0-h7, которые будут конечным результатом.

Шаг 5. Создание расписания сообщений (w)

- Скопируйте входные данные с шага 1 в новый массив, где каждая запись представляет собой 32-битное слово:

01110010011011000110010010000000 000000000000000000000000000000000

000000000000000000000000000000000 000000000000000000000000000000000

000000000000000000000000000000000 000000000000000000000000000000000

000000000000000000000000000000000 000000000000000000000000000000000

000000000000000000000000000000000 000000000000000000000000000000000

000000000000000000000000000000000 000000000000000000000000000000000

00000000000000000000000000000000 000000000000000000000000001011000

- Добавьте еще 48 слов, инициализированных нулем, чтобы получился массив w[0…63]

011010000110010101101100011101100 0111011110011000000 01110010011011000110010010000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000001011000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 . ..

...

00000000000000000000000000000000 000000000000000000000000000000000

..

...

00000000000000000000000000000000 000000000000000000000000000000000 - Измените обнуленные индексы в конце массива, используя следующий алгоритм:

- Для i из w[16…63]:

- [i-15] поворот вправо 18) xor (w[i-15] сдвиг вправо 3)

- s1 = (w[i- 2] поворот вправо 17) xor (w[i- 2] поворот вправо 19) xor (w[i- 2] rightshift 10)

- w[i] = w[i-16] + s0 + w[i-7] + s1

Давайте сделаем w[16], чтобы увидеть, как это работает:

Язык кода: PHP (php)w[1] правый поворот 7: 01101111001000000111011101101111 -> 11011110110111100100000011101110 w[1] поворот вправо 18: 01101111001000000111011101101111 -> 00011101110110111101101111001000 w[1] сдвиг вправо 3: 01101111001000000111011101101111 -> 00001101111001000000111011101101 s0 = 11011110110111100100000011101110 XOR 00011101110110111101101111001000 XOR 00001101111001000000111011101101 s0 = 11001110111000011001010111001011 w[14] поворот вправо 17: 00000000000000000000000000000000 -> 0000000000000000000000000000000000 w[14] поворот вправо19: 00000000000000000000000000000000 -> 0000000000000000000000000000000000 w[14] сдвиг вправо 10: 00000000000000000000000000000000 -> 0000000000000000000000000000000000 s1 = 00000000000000000000000000000000 XOR 0000000000000000000000000000000000 XOR 00000000000000000000000000000000000 s1 = 000000000000000000000000000000000 ш[16] = ш[0] + с0 + ш[9] + с1 w[16] = 01101000011001010110110001101100 + 11001110111000011001010111001011 + 0000000000000000000000000000000000 + 000000000000000000000000000000000000 w[16] = 00110111010001110000001000110111Это оставляет нам 64 слова в расписании сообщений (w):

01101000011001010110110001101100 01101111001000000111011101101111 01110010011011000110010010000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000000000000 000000000000000000000000001011000 00110111010001110000001000110111 10000110110100001100000000110001 11010011101111010001000100001011 01111000001111110100011110000010 00101010100100000111110011101101 01001011001011110111110011001001 00110001111000011001010001011101 10001001001101100100100101100100 01111111011110100000011011011010 11000001011110011010100100111010 10111011111010001111011001010101 00001100000110101110001111100110 10110000111111100000110101111101 01011111011011100101010110010011 00000000100010011001101101010010 00000111111100011100101010010100 00111011010111111110010111010110 01101000011001010110001011100110 11001000010011100000101010011110 00000110101011111001101100100101 10010010111011110110010011010111 01100011111110010101111001011010 11100011000101100110011111010111 10000100001110111101111000010110 11101110111011001010100001011011 10100000010011111111001000100001 11111001000110001010110110111000 00010100101010001001001000011001 00010000100001000101001100011101 01100000100100111110000011001101 10000011000000110101111111101001 11010101101011100111100100111000 00111001001111110000010110101101 11111011010010110001101111101111 11101011011101011111111100101001 01101010001101101001010100110100 00100010111111001001110011011000 10101001011101000000110100101011 01100000110011110011100010000101 11000100101011001001100000111010 00010001010000101111110110101101 10110000101100000001110111011001 10011000111100001100001101101111 01110010000101111011100000011110 10100010110101000110011110011010 00000001000011111001100101111011 11111100000101110100111100001010 11000010110000101110101100010110Шаг 6 – Сжатие

- Инициализировать переменные a, b, c, d, e, f, g, h и установить их равными текущим значениям хэша соответственно.

32:

32:

Язык кода: PHP (php)а = 0x6a09e667 = 01101010000010011110011001100111 б = 0xbb67ae85 = 10111011011001111010111010000101 с = 0x3c6ef372 = 00111100011011101111001101110010 д = 0xa54ff53a = 10100101010011111111010100111010 е = 0x510e527f = 01010001000011100101001001111111 f = 0x9b05688c = 10011011000001010110100010001100 г = 0x1f83d9ab = 00011111100000111101100110101011 ч = 0x5be0cd19 = 01011011111000001100110100011001 e правый поворот 6: 01010001000011100101001001111111 -> 11111101010001000011100101001001 e правый поворот 11: 01010001000011100101001001111111 -> 01001111111010100010000111001010 e правый поворот 25: 01010001000011100101001001111111 -> 10000111001010010011111110101000 S1 = 11111101010001000011100101001001 XOR 010011111111010100010000111001010 XOR 10000111001010010011111110101000 S1 = 00110101100001110010011100101011 д и е: 01010001000011100101001001111111 & 10011011000001010110100010001100 = 00010001000001000100000000001100 Заметка: 01010001000011100101001001111111 -> 10101110111100011010110110000000 (не e) и g: 10101110111100011010110110000000 & 00011111100000111101100110101011 = 00001110100000011000100110000000 ch = (e и f) xor ((не e) и g) = 00010001000001000100000000001100 xor 00001110100000011000100110000000 = 00011111100001011100100110001100 temp1 = h + S1 + ch + k[i] + w[i] temp1 = 01011011111000001100110100011001 + 00110101100001110010011100101110010011100101011 + 00011100101011 + 00011110010110011100100110001100 + 0100001010001010001011110011000 + 01101000011001010110110001101100 темп1 = 01011011110111010101100111010100 правый поворот 2: 01101010000010011110011001100111 -> 110110101000001001111100110011001 правый поворот 13: 01101010000010011110011001100111 -> 00110011001110110101000001001111 поворот вправо 22: 01101010000010011110011001100111 -> 00100111100110011001110110101000 S0 = 11011010100000100111100110011001 XOR 00110011001110110101000001001111 XOR 00100111100110011001110110101000 S0 = 11001110001000001011010001111110 а и б: 01101010000010011110011001100111 & 10111011011001111010111010000101 = 00101010000000011010011000000101 а и в: 01101010000010011110011001100111 & 00111100011011101111001101110010 = 00101000000010001110001001100010 б и в: 10111011011001111010111010000101 & 00111100011011101111001101110010 = 00111000011001101010001000000000 maj = (a и b) xor (a и c) xor (b и c) = 00101010000000011010011000000101 xor 00101000000010001110001001100010 xor 00111000011001101010001000000000 = 00111010011011111110011001100111 темп2 = S0 + май = 11001110001000001011010001111110 + 00111010011011111110011001100111 = 00001000100100001001101011100101 ч = 00011111100000111101100110101011 г = 10011011000001010110100010001100 f = 01010001000011100101001001111111 е = 10100101010011111111010100111010 + 01011011110111010101100111010100 = 00000001001011010100111100001110 д = 00111100011011101111001101110010 с = 10111011011001111010111010000101 б = 01101010000010011110011001100111 а = 01011011110111010101100111010100 + 00001000100100001001101011100101 = 01100100011011011111010010111001Весь расчет выполняется еще 63 раза, изменяя переменные a-h.

Мы не будем делать это вручную, но у нас будет эндер с:

Мы не будем делать это вручную, но у нас будет эндер с:h0 = 6A09E667 = 01101010000010011110011001100111 h2 = BB67AE85 = 10111011011001111010111010000101 h3 = 3C6EF372 = 00111100011011101111001101110010 h4 = A54FF53A = 10100101010011111111010100111010 h5 = 510E527F = 01010001000011100101001001111111 h5 = 9B05688C = 10011011000001010110100010001100 h6 = 1F83D9AB = 00011111100000111101100110101011 h7 = 5BE0CD19 = 01011011111000001100110100011001 а = 4F434152 = 01001111010000110100000101010010 б = D7E58F83 = 11010111111001011000111110000011 с = 68BF5F65 = 01101000101111110101111101100101 д = 352DB6C0 = 00110101001011011011011011000000 е = 73769D64 = 01110011011101101001110101100100 f = DF4E1862 = 11011111010011100001100001100010 г = 71051E01 = 01110001000001010001111000000001 h = 870F00D0 = 10000111000011110000000011010000Шаг 7. Изменение окончательных значений

После цикла сжатия, но все еще в цикле чанка , мы изменяем хэш-значения, добавляя к ним соответствующие переменные, a-h.

32.

32.h0 = h0 + a = 10111001010011010010011110111001 h2 = h2 + b = 10010011010011010011111000001000 h3 = h3 + c = 10100101001011100101001011010111 h4 = h4 + d = 11011010011111011010101111111010 h5 = h5 + e = 11000100100001001110111111100011 h5 = h5 + f = 01111010010100111000000011101110 h6 = h6 + g = 10010000100010001111011110101100 h7 = h7 + h = 11100010111011111100110111101001Шаг 8. Объединение конечного хэша

И последнее, но не менее важное: соедините их все вместе, подойдет простая конкатенация строк.

дайджест = h0 добавить h2 добавить h3 добавить h4 добавить h5 добавить h5 добавить h6 добавить h7 = B94D27B9934D3E08A52E52D7DA7DABFAC484EFE37A5380EE9088F7ACE2EFCDE9Готово! Мы прошли каждый шаг (за исключением некоторых итераций) SHA-256 в мучительных деталях 🙂

Я рад, что вы зашли так далеко! Пошаговое изучение алгоритма SHA-256 — это не совсем прогулка по парку. Однако изучение основ веб-безопасности может стать огромным благом для вашей карьеры компьютерного ученого, так что продолжайте в том же духе!

Псевдокод

Если вы хотите увидеть все шаги, которые мы только что сделали выше, в виде псевдокода, то вот он, прямо из Википедии:

, 0xf40e3585, 0x106aa070, 0x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3, 0x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2 Предварительная обработка (заполнение): начать с исходного сообщения длиной L бит добавить один бит «1» добавить K «0» битов, где K — минимальное число >= 0 такое, что L + 1 + K + 64 кратно 512 добавить L как 64-битное целое число с обратным порядком байтов, в результате чего общая длина постобработки будет кратна 512 битам.Примечание 1. Все переменные представляют собой 32-битные целые числа без знака, а сложение вычисляется по модулю 232.

Примечание 2. Для каждого раунда существует одна константа раунда k[i] и одна запись в массиве расписания сообщений w[i], 0 ≤ i ≤ 63.

Примечание 3: Функция сжатия использует 8 рабочих переменных, от a до h.

Примечание 4. При выражении констант в этом псевдокоде используется соглашение с обратным порядком байтов.

и при разборе данных блока сообщений из байтов в слова, например,

первое слово входного сообщения "abc" после заполнения равно 0x61626380

Инициализировать хеш-значения:

(первые 32 бита дробных частей квадратных корней первых 8 простых чисел 2..19):

ч0 := 0x6a09e667

h2 := 0xbb67ae85

h3 := 0x3c6ef372

h4 := 0xa54ff53a

h5 := 0x510e527f

h5 := 0x9b05688c

h6 := 0x1f83d9ab

h7 := 0x5be0cd19

Инициализировать массив круглых констант:

(первые 32 бита дробных частей кубических корней первых 64 простых чисел 2..311):

к[0..63] :=

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd69

Все переменные представляют собой 32-битные целые числа без знака, а сложение вычисляется по модулю 232.

Примечание 2. Для каждого раунда существует одна константа раунда k[i] и одна запись в массиве расписания сообщений w[i], 0 ≤ i ≤ 63.

Примечание 3: Функция сжатия использует 8 рабочих переменных, от a до h.

Примечание 4. При выражении констант в этом псевдокоде используется соглашение с обратным порядком байтов.

и при разборе данных блока сообщений из байтов в слова, например,

первое слово входного сообщения "abc" после заполнения равно 0x61626380

Инициализировать хеш-значения:

(первые 32 бита дробных частей квадратных корней первых 8 простых чисел 2..19):

ч0 := 0x6a09e667

h2 := 0xbb67ae85

h3 := 0x3c6ef372

h4 := 0xa54ff53a

h5 := 0x510e527f

h5 := 0x9b05688c

h6 := 0x1f83d9ab

h7 := 0x5be0cd19

Инициализировать массив круглых констант:

(первые 32 бита дробных частей кубических корней первых 64 простых чисел 2..311):

к[0..63] :=

0x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,

0xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,

0xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,

0x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,

0x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,

0xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd69 Обработайте сообщение последовательными 512-битными порциями:

разбить сообщение на 512-битные куски

для каждого куска

создать массив расписания сообщений из 64 записей w[0..63] 32-битных слов

(Начальные значения в w[0..63] не имеют значения, поэтому многие реализации обнуляют их здесь)

скопировать фрагмент в первые 16 слов w[0..15] массива расписания сообщений

Расширьте первые 16 слов до оставшихся 48 слов w[16..63] массива расписания сообщений:

для меня от 16 до 63

s0 := (w[i-15] поворот вправо 7) xor (w[i-15] поворот вправо 18) xor (w[i-15] сдвиг вправо 3)

s1 := (w[i- 2] поворот вправо 17) xor (w[i- 2] поворот вправо 19) xor (w[i- 2] сдвиг вправо 10)

w[i] := w[i-16] + s0 + w[i-7] + s1

Инициализировать рабочие переменные текущим значением хеша:

а := h0

б := ч2

с := h3

д := ч4

е := h5

ф := h5

г := h6

ч := ч7

Основной цикл функции сжатия:

для я от 0 до 63

S1 := (e правый поворот 6) xor (e правый поворот 11) xor (e правый поворот 25)

ch := (e и f) xor ((не e) и g)

temp1 := h + S1 + ch + k[i] + w[i]

S0 := (правый поворот 2) xor (правый поворот 13) xor (правый поворот 22)

maj := (a и b) xor (a и c) xor (b и c)

темп2 := S0 + основной

ч := г

г := е

е := е

е := д + темп1

д := с

с := б

б := а

а := темп1 + темп2

Добавьте сжатый фрагмент к текущему значению хеша:

h0 := h0 + а

h2 := h2 + b

h3 := h3 + с

h4 := h4 + г

h5 := h5 + e

h5 := h5 + f

h6 := h6 + г

h7 := h7 + h

Произведите окончательное значение хеш-функции (с прямым порядком байтов):

дайджест := хэш := h0 добавить h2 добавить h3 добавить h4 добавить h5 добавить h5 добавить h6 добавить h7

Обработайте сообщение последовательными 512-битными порциями:

разбить сообщение на 512-битные куски

для каждого куска

создать массив расписания сообщений из 64 записей w[0..63] 32-битных слов

(Начальные значения в w[0..63] не имеют значения, поэтому многие реализации обнуляют их здесь)

скопировать фрагмент в первые 16 слов w[0..15] массива расписания сообщений

Расширьте первые 16 слов до оставшихся 48 слов w[16..63] массива расписания сообщений:

для меня от 16 до 63

s0 := (w[i-15] поворот вправо 7) xor (w[i-15] поворот вправо 18) xor (w[i-15] сдвиг вправо 3)

s1 := (w[i- 2] поворот вправо 17) xor (w[i- 2] поворот вправо 19) xor (w[i- 2] сдвиг вправо 10)

w[i] := w[i-16] + s0 + w[i-7] + s1

Инициализировать рабочие переменные текущим значением хеша:

а := h0

б := ч2

с := h3

д := ч4

е := h5

ф := h5

г := h6

ч := ч7

Основной цикл функции сжатия:

для я от 0 до 63

S1 := (e правый поворот 6) xor (e правый поворот 11) xor (e правый поворот 25)

ch := (e и f) xor ((не e) и g)

temp1 := h + S1 + ch + k[i] + w[i]

S0 := (правый поворот 2) xor (правый поворот 13) xor (правый поворот 22)

maj := (a и b) xor (a и c) xor (b и c)

темп2 := S0 + основной

ч := г

г := е

е := е

е := д + темп1

д := с

с := б

б := а

а := темп1 + темп2

Добавьте сжатый фрагмент к текущему значению хеша:

h0 := h0 + а

h2 := h2 + b

h3 := h3 + с

h4 := h4 + г

h5 := h5 + e

h5 := h5 + f

h6 := h6 + г

h7 := h7 + h

Произведите окончательное значение хеш-функции (с прямым порядком байтов):

дайджест := хэш := h0 добавить h2 добавить h3 добавить h4 добавить h5 добавить h5 добавить h6 добавить h7 Другие пояснения хеш-функций

Если вы ищете объяснение другой хэш-функции, возможно, мы вам поможем

Разница между алгоритмами хеширования SHA-1, SHA-2 и SHA-256

SHA-1, SHA-2, SHA-256, SHA-384 — что все это значит!!Если вы слышали о «SHA» во многих его формах, но не совсем уверены, что это за аббревиатура и почему это важно, сегодня мы попытаемся пролить на это немного света.

Прежде чем мы сможем перейти к самому SHA, нам нужно разобраться, что такое хэш, а затем мы узнаем, как SSL-сертификаты используют хэши для формирования цифровых подписей. Это важные концепции, которые необходимо понять, прежде чем вы сможете понять, что такое SHA-1 и SHA-2.

Начнем.

Что такое хэш?Алгоритм хеширования — это математическая функция, которая сжимает данные до фиксированного размера. Так, например, если взять предложение…

«Быстрая коричневая лиса перепрыгивает через ленивую собаку»

… и прогнали его через специальный алгоритм хеширования, известный как CRC32 , мы получили:

"07606bb6"

Этот результат известен как хэш или хеш-значение.Иногда хеширование называют односторонним шифрованием.

Хэшиудобны для ситуаций, когда компьютерам может потребоваться идентифицировать, сравнить или иным образом выполнить вычисления с файлами и строками данных.

Компьютеру проще сначала вычислить хэш, а затем сравнить значения, чем сравнивать исходные файлы.

Компьютеру проще сначала вычислить хэш, а затем сравнить значения, чем сравнивать исходные файлы.Одним из ключевых свойств алгоритмов хеширования является детерминизм . Любой компьютер в мире, который понимает выбранный вами алгоритм хеширования, может локально вычислить хэш нашего примерного предложения и получить тот же ответ.

Алгоритмы хеширования используются самыми разными способами – они используются для хранения паролей, в компьютерном зрении, в базах данных и т. д.

Существуют сотни алгоритмов хеширования, и все они предназначены для определенных целей — некоторые оптимизированы для определенных типов данных, другие — для скорости, безопасности и т. д.

В рамках сегодняшнего обсуждения все, что нас интересует, — это алгоритмы SHA. SHA расшифровывается как Secure Hash Algorithm — его название раскрывает его назначение — это криптографическая безопасность.

Если вы уберете из этого раздела только одну вещь, она должна быть следующей: алгоритмы криптографического хеширования производят необратимых и уникальных хэшей.

Необратимость означает, что если бы у вас был только хэш, вы не могли бы использовать его, чтобы выяснить, что представлял собой исходный фрагмент данных, что позволяет исходным данным оставаться безопасными и неизвестными. Уникальный означает, что два разных фрагмента данных никогда не могут создать один и тот же хеш — в следующем разделе объясняется, почему это так важно.

Необратимость означает, что если бы у вас был только хэш, вы не могли бы использовать его, чтобы выяснить, что представлял собой исходный фрагмент данных, что позволяет исходным данным оставаться безопасными и неизвестными. Уникальный означает, что два разных фрагмента данных никогда не могут создать один и тот же хеш — в следующем разделе объясняется, почему это так важно.Примечание : Чтобы упростить чтение и понимание этой статьи, я использую пример строки данных и алгоритма хеширования, который значительно короче, чем тот, который фактически используется на практике.Хэши, которые вы видели до сих пор, НЕ являются хэшами SHA любого типа.

Цифровые подписиТеперь, когда мы знаем, что такое хэши, мы можем объяснить, как они используются в SSL-сертификатах.

Протокол SSL/TLS используется для обеспечения безопасной передачи данных с одного устройства на другое через Интернет. Для краткости кажется, что SSL часто называют «шифрованием».

Но не забывайте, что SSL также обеспечивает аутентификацию . Файл сертификата SSL предназначен для предоставления необходимой информации, необходимой для аутентификации.Или, другими словами, SSL-сертификаты связывают определенный открытый ключ с личностью.

Но не забывайте, что SSL также обеспечивает аутентификацию . Файл сертификата SSL предназначен для предоставления необходимой информации, необходимой для аутентификации.Или, другими словами, SSL-сертификаты связывают определенный открытый ключ с личностью.Помните, что протокол SSL/TLS облегчает подключение с использованием асимметричного шифрования. Это означает, что есть два ключа шифрования, каждый из которых выполняет одну половину процесса: открытый ключ для шифрования и закрытый ключ для расшифровки. Каждый SSL-сертификат содержит открытый ключ, который может использоваться клиентом для шифрования данных, а владелец указанного SSL-сертификата надежно хранит закрытый ключ на своем сервере, который он использует для расшифровки этих данных и их чтения.

В конечном счете, основной целью этого асимметричного шифрования является безопасный обмен ключами. Из-за того, что асимметричные ключи требуют вычислительной мощности, более практично (и все же безопасно) использовать меньшие симметричные ключи для фактической коммуникационной части соединения.

Таким образом, клиент генерирует сеансовый ключ, затем шифрует его копию и отправляет на сервер, где ее можно расшифровать и использовать для связи в течение всего времени соединения (или до тех пор, пока он не будет отключен).

Таким образом, клиент генерирует сеансовый ключ, затем шифрует его копию и отправляет на сервер, где ее можно расшифровать и использовать для связи в течение всего времени соединения (или до тех пор, пока он не будет отключен).Вот почему аутентификация невероятно важна для того, чтобы убедиться, что SSL/TLS действительно обеспечивает значимую безопасность.Представьте, если бы у вашего компьютера не было надежного способа узнать, кому принадлежит ключ шифрования, который вы использовали? Шифрование вашего сеансового ключа с помощью этого открытого ключа было бы бесполезным, потому что вы не знали бы, у кого есть соответствующий закрытый ключ, который его расшифровывает. В конце концов, шифрование данных бесполезно, если вы отправляете их напрямую злоумышленнику-посреднику или злоумышленнику на другом конце соединения.

Цифровые подписи являются важной частью того, как SSL-сертификаты обеспечивают аутентификацию.Когда сертификат выпускается, он подписывается цифровой подписью Центра сертификации (ЦС), который вы выбрали в качестве поставщика сертификата (например, Sectigo, DigiCert и т.

д.). Эта подпись обеспечивает криптографическое доказательство того, что ЦС подписал сертификат SSL и что сертификат не был изменен или воспроизведен. Что еще более важно, подлинная подпись является криптографическим доказательством того, что информация, содержащаяся в сертификате, была проверена доверенной третьей стороной.

д.). Эта подпись обеспечивает криптографическое доказательство того, что ЦС подписал сертификат SSL и что сертификат не был изменен или воспроизведен. Что еще более важно, подлинная подпись является криптографическим доказательством того, что информация, содержащаяся в сертификате, была проверена доверенной третьей стороной.Теперь поговорим о том, как делается, наносится, проставляется цифровая подпись — терминологию выбираете вы.Асимметричные ключи, о которых мы упоминали ранее, снова используются, но для подписи, а не для шифрования. С математической точки зрения подписание включает в себя изменение способа объединения данных и ключей (мы не будем слишком углубляться в особенности создания подписей, потому что это быстро усложняется. Если вам это интересно, Джошуа Дэвис написал отличный пост о том, как работают цифровые подписи). Чтобы облегчить компьютерам быстрое, но безопасное создание и проверку этих подписей, ЦС сначала хеширует файл сертификата и подписывает полученный хэш.

Это более эффективно, чем подписывать весь сертификат.

Это более эффективно, чем подписывать весь сертификат.Затем цифровые подписи предоставляют необходимое доказательство того, что выданный вам сертификат является точным сертификатом, выданным доверенным ЦС для рассматриваемого веб-сайта. Никаких трюков. Нет спуфинга. Никаких манипуляций посредником с файлом сертификата SSL/TLS.

Цифровые подписи невероятно чувствительны — любое изменение в файле приведет к изменению подписи. Если мы возьмем наше примерное предложение из предыдущего раздела и напишем его полностью строчными («быстрая коричневая лиса перепрыгивает через ленивую собаку»), результирующий хэш будет совершенно другим.Это означает, что результирующая подпись этого хэша также будет другой. Даже изменение одного бита в документе объемом в несколько тысяч гигабайт приведет к совершенно другому хешу.

Это делает невозможным изменение законного сертификата злоумышленником или создание мошеннического сертификата, который выглядит законным. Другой хеш означает, что подпись больше не будет действительной, и ваш компьютер узнает об этом при аутентификации SSL-сертификата.

SHA-1 и SHA-2 Если ваш компьютер обнаружит недействительную подпись, это вызовет ошибку и полностью предотвратит безопасное соединение.

Если ваш компьютер обнаружит недействительную подпись, это вызовет ошибку и полностью предотвратит безопасное соединение.Теперь, когда мы заложили основу, мы можем перейти к звезде шоу.

Как я уже говорил ранее, SHA означает безопасный алгоритм хеширования. SHA-1 и SHA-2 — это две разные версии этого алгоритма. Они различаются как конструкцией (способом создания результирующего хэша из исходных данных), так и битовой длиной подписи. Вы должны думать о SHA-2 как о преемнике SHA-1, так как это общее улучшение.

В первую очередь люди обращают внимание на длину в битах как на важное различие. SHA-1 — это 160-битный хэш. SHA-2 на самом деле представляет собой «семейство» хэшей и бывает разной длины, наиболее популярным из которых является 256-битный.

Разнообразие хэшей SHA-2 может привести к некоторой путанице, поскольку веб-сайты и авторы выражают их по-разному. Если вы видите «SHA-2», «SHA-256» или «SHA-256 бит», эти имена относятся к одному и тому же.

Если вы видите «SHA-224», «SHA-384» или «SHA-512», это относится к альтернативной битовой длине SHA-2.Вы также можете увидеть, что некоторые сайты являются более подробными и указывают как алгоритм, так и длину в битах, например «SHA-2 384». Но это так же неприятно, как заставлять людей указывать свой средний инициал, когда вы произносите свое имя.

Если вы видите «SHA-224», «SHA-384» или «SHA-512», это относится к альтернативной битовой длине SHA-2.Вы также можете увидеть, что некоторые сайты являются более подробными и указывают как алгоритм, так и длину в битах, например «SHA-2 384». Но это так же неприятно, как заставлять людей указывать свой средний инициал, когда вы произносите свое имя.Индустрия SSL выбрала SHA в качестве алгоритма хеширования для цифровых подписей

С 2011 по 2015 год SHA-1 был основным алгоритмом. Растущее количество исследований, показывающих слабые стороны SHA-1, вызвало переоценку. На самом деле, Google даже зашел так далеко, что создал коллизию SHA-1 (когда две части разрозненных данных создают одно и то же значение хеш-функции) просто для обеспечения.Итак, с 2016 года SHA-2 является новым стандартом. Если вы получаете сертификат SSL/TLS сегодня, он должен использовать как минимум эту подпись.

Иногда вы будете видеть сертификаты, использующие SHA-2 384-бит.

Вы редко встретите 224-битный вариант, который не одобрен для использования с общедоступными доверенными сертификатами, или 512-битный вариант, который менее широко поддерживается программным обеспечением.

Вы редко встретите 224-битный вариант, который не одобрен для использования с общедоступными доверенными сертификатами, или 512-битный вариант, который менее широко поддерживается программным обеспечением.SHA-2, скорее всего, будет использоваться не менее пяти лет. Однако может быть обнаружена некоторая неожиданная атака на алгоритм, которая вызовет более ранний переход.

Вот как выглядит хэш SHA-1 и SHA-2 SSL-сертификата нашего веб-сайта:

Расчет изображения и хеша с сайта MD5File.comИтак, да. Вот из-за этого вся суета. Это может показаться не таким уж большим, но цифровые подписи невероятно важны для обеспечения безопасности SSL/TLS.

Связанные : Защитите свой сайт с помощью SSL-сертификата Comodo.

Более крупный битовый хеш может обеспечить большую безопасность, поскольку существует больше возможных комбинаций.Помните, что одна из важных функций алгоритма криптографического хэширования заключается в том, что он производит 90 213 уникальных 90 214 хэшей.

Опять же, если два разных значения или файла могут создавать один и тот же хэш, вы создаете то, что мы называем коллизией .

Опять же, если два разных значения или файла могут создавать один и тот же хэш, вы создаете то, что мы называем коллизией .Безопасность цифровых подписей может быть гарантирована только в том случае, если не происходит коллизий. Коллизии чрезвычайно опасны, потому что они позволяют двум файлам создавать одну и ту же подпись, поэтому, когда компьютер проверяет подпись, она может показаться действительной, даже если этот файл никогда не был подписан.

Сколько хэшей?Если алгоритм хеширования должен создавать уникальные хэши для всех возможных входных данных, то сколько существует возможных хэшей?

Бит имеет два возможных значения: 0 и 1. Возможное количество уникальных хэшей можно выразить как количество возможных значений, возведенное в число битов. Для SHA-256 существует 2 256 возможных комбинаций.

Итак, 2 256 комбинаций. Сколько это? Что ж, это огромное число.

Шутки в сторону. Это ставит такие числа, как триллион и септиллион, в позор. Это намного превышает количество песчинок в мире.

Шутки в сторону. Это ставит такие числа, как триллион и септиллион, в позор. Это намного превышает количество песчинок в мире.Чем больше количество возможных хэшей, тем меньше вероятность того, что два значения создадут один и тот же хэш.

Существует (технически) бесконечное количество возможных входов[1], но ограниченное количество выходов. Таким образом, в конечном итоге каждый алгоритм хеширования, включая безопасный, приводит к коллизии. Но нас больше всего беспокоит, насколько легко это будет сделать.SHA-1 считался небезопасным, поскольку из-за его размера и конструкции можно было вызвать столкновение.

Обратите внимание, что большая длина бита , а не автоматически означает, что алгоритм хэширования создает более безопасные хэши. Конструкция алгоритма также невероятно важна — именно поэтому индустрия SSL использует алгоритмы хеширования, специально разработанные для криптографической защиты.

Переход к SHA-2В 2015 году индустрия SSL прошла через «Переход SHA-2.

«Это включало перевыпуск тысяч существующих сертификатов, чтобы можно было создавать и подписывать новые файлы с помощью SHA-2. Это также связано с крупными обновлениями программного обеспечения для выдачи, с которым работают общедоступные доверенные центры сертификации (их десятки). Как и ожидалось, были некоторые заминки.

«Это включало перевыпуск тысяч существующих сертификатов, чтобы можно было создавать и подписывать новые файлы с помощью SHA-2. Это также связано с крупными обновлениями программного обеспечения для выдачи, с которым работают общедоступные доверенные центры сертификации (их десятки). Как и ожидалось, были некоторые заминки.Крайний срок выпуска новых SSL-сертификатов с хешами SHA-1 — 31 декабря -й -й 2015 г. По большей части отрасль придерживается этого срока. С тех пор было допущено несколько ошибок и разрешено несколько особых случаев.

Но за последние три года сертификаты SHA-1 почти полностью вымерли. Сегодня, если вы столкнетесь с сертификатом SHA-1, вы увидите безошибочное предупреждение. Это обостряется. В Google Chrome все сертификаты SHA-1, срок действия которых истекает в 2016 году, не отображали зеленый замок в защищенных соединениях, а вместо этого отображали тот же значок, что и незащищенное HTTP-соединение. Вы можете щелкнуть значок, чтобы получить более конкретную информацию о том, почему он отображается, если есть другие причины, не связанные с подписью.

Если бы вы сегодня увидели сертификат SHA-1 в своем браузере, вот как он будет выглядеть (в Google Chrome). Чтобы увидеть, как эта страница выглядит в вашем браузере, посетите https://sha1-2016.badssl.com.

Браузеры обрабатывали сертификаты, подписанные SHA-1, срок действия которых истекает в 2017 году, с более интенсивным предупреждением. Это связано с тем, что безопасность подписи напрямую связана с тем, как долго она действительна.

Теперь, в 2018 году, Google просто казнит владельца сайта и оставит его труп в качестве предупреждения для других, которые могут осмелиться совершить те же грехи.

Безопасность подписейСо временем атаки на криптографию будут улучшаться, а вычислительная мощность компьютеров будет дешеветь. Это делает действующую подпись SHA-2 менее безопасной в 2020 году, чем в 2016 году. По этой причине выбор алгоритма будет намного более надежным, чем это необходимо немедленно, чтобы краткосрочные улучшения не привели к риску безопасности.

Не исключено, что конкретный алгоритм хеширования останется безопасным в течение десятилетия.

Не исключено, что конкретный алгоритм хеширования останется безопасным в течение десятилетия.Отраслевые эксперты и исследователи безопасности по всему миру постоянно анализируют SHA-2 и другие криптографические алгоритмы хеширования, поэтому будьте уверены, что текущие сертификаты SSL еще какое-то время будут иметь надежные и безопасные цифровые подписи.

Это не означает, что криптографы будут просто сидеть и ждать, пока не возникнет проблема. Преемник SHA-2, получивший удобное название SHA-3, уже завершен. Когда придет время сделать еще один переход, индустрия SSL может использовать SHA-3 в качестве следующего выбора или может обратиться к совершенно другому алгоритму.

Требуются годы, чтобы должным образом исследовать и проверять новые криптографические стандарты, а затем разрабатывать поддерживающее их программное обеспечение. Надеюсь, вас обнадеживает то, что отрасль всегда находится хотя бы на шаг впереди.

Время от времени нам нравится повторно хэшировать некоторые из наших лучших старых материалов в надежде, что они понравятся нашим новым читателям.

Эта статья, первоначально написанная Винсентом Линчем 29 июня 2016 г., была обновлена и исправлена Патриком Ноэ в 2018 г.

Эта статья, первоначально написанная Винсентом Линчем 29 июня 2016 г., была обновлена и исправлена Патриком Ноэ в 2018 г.

Что такое алгоритм SHA-256: как он работает и приложения [издание 2022 г.]

Среди множества достижений в области сетевой безопасности шифрование и хеширование стали основными принципами дополнительных модулей безопасности.Алгоритм безопасного хеширования с размером дайджеста 256 бит, или алгоритм SHA 256, является одним из наиболее широко используемых алгоритмов хеширования. Хотя существуют и другие варианты, SHA 256 находится в авангарде реальных приложений.

Чтобы понять работу алгоритма SHA 256, вам нужно сначала понять хеширование и его функциональные характеристики.

Что такое хеширование?

Хеширование — это процесс скремблирования необработанной информации до такой степени, что невозможно воспроизвести ее обратно в исходную форму.Он берет часть информации и передает ее через функцию, которая выполняет математические операции с открытым текстом.

Эта функция называется хэш-функцией, а результат — хеш-значением/дайджестом.

Эта функция называется хэш-функцией, а результат — хеш-значением/дайджестом.Как видно из приведенного выше изображения, хэш-функция отвечает за преобразование открытого текста в соответствующий хеш-дайджест. Они спроектированы так, чтобы быть необратимыми, а это означает, что ваш дайджест не должен предоставлять вам исходный открытый текст любыми необходимыми средствами.Хеш-функции также обеспечивают одно и то же выходное значение, если вход остается неизменным, независимо от количества итераций.

Есть два основных применения хеширования:

- Хэши паролей: на большинстве серверов веб-сайтов он преобразует пароли пользователей в хеш-значения перед сохранением на сервере. Он сравнивает хеш-значение, пересчитанное во время входа в систему, с тем, которое хранится в базе данных для проверки.

- Проверка целостности: когда он загружает файл на веб-сайт, он также делится своим хэшем в виде пакета.

Когда пользователь загружает его, он может пересчитать хэш и сравнить его, чтобы установить целостность данных.

Когда пользователь загружает его, он может пересчитать хэш и сравнить его, чтобы установить целостность данных.

Теперь, когда вы понимаете, как работают хэш-функции, обратите внимание на ключевую тему — алгоритм SHA 256.

PGP в области кибербезопасности с модулями от MIT SCC

Ваша карьера в области кибербезопасности начинается здесь!Просмотреть курсЧто такое алгоритм SHA-256?

SHA 256 является частью семейства алгоритмов SHA 2, где SHA означает безопасный алгоритм хеширования.Опубликованный в 2001 году, он был совместным усилием АНБ и NIST по представлению преемника семейства SHA 1, которое медленно теряло силу против атак грубой силы.

Число 256 в имени обозначает конечное значение хеш-дайджеста, т. е. независимо от размера открытого/открытого текста значение хеш-функции всегда будет 256 бит.

Другие алгоритмы семейства SHA более или менее похожи на SHA 256. Теперь постарайтесь узнать немного больше об их принципах.

Каковы характеристики алгоритма SHA-256?

Вот некоторые из выдающихся особенностей алгоритма SHA:

- Длина сообщения: Длина открытого текста должна быть меньше 264 бит. Размер должен быть в области сравнения, чтобы дайджест был как можно более случайным.

- Длина дайджеста: длина хэш-дайджеста должна составлять 256 бит в алгоритме SHA 256, 512 бит в SHA-512 и т. д. Большие дайджесты обычно предполагают значительно больше вычислений за счет скорости и места.

- Необратимый: по замыслу все хэш-функции, такие как SHA 256, необратимы. Вы не должны ни получать открытый текст, когда у вас есть дайджест заранее, ни дайджест не должен предоставлять свое исходное значение, когда вы снова передаете его через хэш-функцию.

Теперь, когда вы получили четкое представление о технических требованиях к SHA, вы можете перейти к полной процедуре в следующем разделе.

шагов в алгоритме SHA-256

Весь процесс можно разделить на пять различных сегментов, как указано ниже:

Биты заполнения

Добавляет к сообщению несколько дополнительных битов, так что его длина ровно на 64 бита меньше числа, кратного 512.При сложении первый бит должен быть равен единице, а остальные должны быть заполнены нулями.

Длина набивки

Теперь вы можете добавить 64 бита данных, чтобы итоговый открытый текст был кратен 512. Вы можете вычислить эти 64 бита символов, применив модуль к исходному открытому тексту без заполнения.

Инициализация буферов:

Вам необходимо инициализировать значения по умолчанию для восьми буферов, которые будут использоваться в раундах, следующим образом:

Вам также необходимо хранить в массиве 64 различных ключа в диапазоне от K[0] до K[63].Они инициализируются следующим образом:

Предоставлено: SHA-2 (Википедия)

Функции сжатия

Все сообщение разбивается на несколько блоков по 512 бит каждый.

Каждый блок проходит через 64 цикла операций, при этом выходные данные каждого блока служат входными данными для следующего блока. Весь процесс выглядит следующим образом:

Каждый блок проходит через 64 цикла операций, при этом выходные данные каждого блока служат входными данными для следующего блока. Весь процесс выглядит следующим образом:Предоставлено: Medium Статья о SHA 256

В то время как значение K[i] во всех этих раундах предварительно инициализировано, W[i] является другим входом, который рассчитывается индивидуально для каждого блока в зависимости от количества итераций, обрабатываемых в данный момент.

Выход

На каждой итерации окончательный вывод блока служит вводом для следующего блока. Весь цикл повторяется до тех пор, пока вы не достигнете последнего 512-битного блока, после чего вы считаете его вывод окончательным хеш-дайджестом. Этот дайджест будет иметь длину 256 бит, в соответствии с названием этого алгоритма.

Алгоритм SHA 256 тщательно внедряется с начала 90-х годов, поэтому есть определенные приложения, которые вы можете изучить. Вы увидите их в следующем разделе.

БЕСПЛАТНЫЙ курс: Введение в кибербезопасность

Изучите и освойте основы кибербезопасностиЗарегистрируйтесь сейчасПрименение алгоритма SHA

Как видно на изображении выше, алгоритм SHA используется во многих местах, некоторые из которых перечислены ниже:

- Проверка цифровой подписи.

Цифровые подписи используют методологию асимметричного шифрования для проверки подлинности документа/файла. Алгоритмы хеширования, такие как SHA 256, имеют большое значение для обеспечения проверки подписи.

Цифровые подписи используют методологию асимметричного шифрования для проверки подлинности документа/файла. Алгоритмы хеширования, такие как SHA 256, имеют большое значение для обеспечения проверки подписи.

- Хеширование паролей. Как обсуждалось выше, веб-сайты хранят пароли пользователей в хешированном формате, что дает два преимущества. Это помогает создать ощущение конфиденциальности и снижает нагрузку на центральную базу данных, поскольку все дайджесты имеют одинаковый размер.

- SSL-рукопожатие: SSL-рукопожатие является важным сегментом сеансов просмотра веб-страниц и выполняется с использованием функций SHA. Он состоит из ваших веб-браузеров и веб-серверов, согласовывающих ключи шифрования и хэш-аутентификацию для подготовки безопасного соединения.

- Проверки целостности. Как обсуждалось выше, для проверки целостности файлов использовались такие варианты, как алгоритм SHA 256 и алгоритм MD5.

Это помогает поддерживать полную функциональность файлов и гарантирует, что они не были изменены при передаче.

Это помогает поддерживать полную функциональность файлов и гарантирует, что они не были изменены при передаче.

Создайте свой набор навыков сетевой безопасности и победите хакеров в их собственной игре с Certified Ethical Hacking Course. Ознакомьтесь с предварительным просмотром курса прямо сейчас!

Как Simplilearn может вам помочь?

Поскольку хеширование и шифрование являются основными элементами современного цифрового рабочего пространства, неудивительно, что спрос на специалистов по кибербезопасности резко вырос.Помимо криптографии, в этой области необходимо несколько других возможностей, если кто-то хочет продолжить карьеру в качестве аналитика безопасности или сетевого администратора.

Simplilearn предлагает курс «Эксперт по кибербезопасности», который могут легко освоить как новички, так и опытные корпоративные специалисты. Курс наполнен заданиями, живыми занятиями и прочной основой для начала вашей карьеры в этой прибыльной сфере, от изучения основ кибербезопасности до обучения ее наиболее тонким характеристикам.

Заключение

На сегодняшнем уроке по алгоритму SHA 256 вы узнали основы хеширования, применения хеширования, происхождение SHA, его работу и места, где этот алгоритм находит применение. Надеюсь, это было захватывающее занятие для вас.

У вас есть вопросы по какой-либо части этого руководства? Пожалуйста, дайте нам знать ваши мысли и вопросы в разделе комментариев ниже, и наши эксперты рассмотрят это для вас.

Алгоритм безопасного хеширования— обзор

8.4.3 Безопасность транспортного уровня (TLS, SSL, HTTPS)

Чтобы понять цели разработки и требования к стандарту безопасности транспортного уровня (TLS) и уровню защищенных сокетов (SSL), на которых основан TLS, полезно рассмотреть один из основные проблемы, которые они призваны решить. По мере того, как Всемирная паутина становилась популярной и коммерческие предприятия проявляли к ней интерес, стало ясно, что для транзакций в Сети потребуется определенный уровень безопасности. Каноническим примером этого является совершение покупок с помощью кредитной карты.

При отправке информации о вашей кредитной карте на компьютер в Интернете возникает несколько проблем. Во-первых, вы можете опасаться, что информация будет перехвачена при передаче и впоследствии использована для совершения несанкционированных покупок. Вы также можете беспокоиться о деталях изменяемой транзакции, например об изменении суммы покупки. И вы, безусловно, хотели бы знать, что компьютер, на который вы отправляете информацию о своей кредитной карте, на самом деле принадлежит рассматриваемому поставщику, а не какой-либо другой стороне.Таким образом, мы сразу же видим потребность в конфиденциальности, целостности и аутентификации в веб-транзакциях. Первым широко используемым решением этой проблемы был SSL, первоначально разработанный Netscape и впоследствии ставший основой для стандарта TLS IETF.

При отправке информации о вашей кредитной карте на компьютер в Интернете возникает несколько проблем. Во-первых, вы можете опасаться, что информация будет перехвачена при передаче и впоследствии использована для совершения несанкционированных покупок. Вы также можете беспокоиться о деталях изменяемой транзакции, например об изменении суммы покупки. И вы, безусловно, хотели бы знать, что компьютер, на который вы отправляете информацию о своей кредитной карте, на самом деле принадлежит рассматриваемому поставщику, а не какой-либо другой стороне.Таким образом, мы сразу же видим потребность в конфиденциальности, целостности и аутентификации в веб-транзакциях. Первым широко используемым решением этой проблемы был SSL, первоначально разработанный Netscape и впоследствии ставший основой для стандарта TLS IETF.Разработчики SSL и TLS осознали, что эти проблемы не характерны для веб-транзакций (т. е. тех, которые используют HTTP), и вместо этого создали протокол общего назначения, который находится между прикладным протоколом, таким как HTTP, и транспортным протоколом, таким как TCP.

Причина, по которой это называется «безопасность транспортного уровня», заключается в том, что с точки зрения приложения этот уровень протокола выглядит точно так же, как обычный транспортный протокол, за исключением того факта, что он является безопасным. То есть отправитель может открывать соединения и доставлять байты для передачи, а безопасный транспортный уровень доставит их получателю с необходимой конфиденциальностью, целостностью и аутентификацией. При запуске безопасного транспортного уровня поверх TCP все обычные функции TCP (надежность, управление потоком, контроль перегрузки и т.) также предоставляются приложению. Такое расположение уровней протокола показано на рис. 8.15.

Причина, по которой это называется «безопасность транспортного уровня», заключается в том, что с точки зрения приложения этот уровень протокола выглядит точно так же, как обычный транспортный протокол, за исключением того факта, что он является безопасным. То есть отправитель может открывать соединения и доставлять байты для передачи, а безопасный транспортный уровень доставит их получателю с необходимой конфиденциальностью, целостностью и аутентификацией. При запуске безопасного транспортного уровня поверх TCP все обычные функции TCP (надежность, управление потоком, контроль перегрузки и т.) также предоставляются приложению. Такое расположение уровней протокола показано на рис. 8.15.Рисунок 8.15. Безопасный транспортный уровень, вставленный между прикладным и TCP-уровнями.

Когда HTTP используется таким образом, он называется HTTPS (Secure HTTP). Фактически сам HTTP не изменился. Он просто доставляет данные и принимает данные от уровня SSL/TLS, а не от TCP. Для удобства TCP-порт по умолчанию назначен HTTPS (443).

То есть, если вы попытаетесь подключиться к серверу через TCP-порт 443, вы, скорее всего, обнаружите, что общаетесь с протоколом SSL/TLS, который будет передавать ваши данные через HTTP при условии, что все пройдет успешно с аутентификацией и дешифрованием.Хотя доступны автономные реализации SSL/TLS, чаще реализация связана с приложениями, которые в ней нуждаются, в первую очередь с веб-браузерами.

То есть, если вы попытаетесь подключиться к серверу через TCP-порт 443, вы, скорее всего, обнаружите, что общаетесь с протоколом SSL/TLS, который будет передавать ваши данные через HTTP при условии, что все пройдет успешно с аутентификацией и дешифрованием.Хотя доступны автономные реализации SSL/TLS, чаще реализация связана с приложениями, которые в ней нуждаются, в первую очередь с веб-браузерами.В оставшейся части нашего обсуждения безопасности транспортного уровня мы сосредоточимся на TLS. Хотя SSL и TLS, к сожалению, несовместимы, они различаются лишь незначительно, поэтому почти все это описание TLS применимо к SSL.

Протокол рукопожатия

Пара участников TLS во время выполнения согласовывает, какую криптографию использовать.Участники договариваются на выбор:

- ■

Хэш целостности данных (MD5, SHA-1 и т. д.), используемый для реализации HMAC

- ■

Шифр с симметричным ключом для конфиденциальности DES, 3DES и AES)

- ■

Подход к установлению сеансового ключа (среди возможностей протоколы аутентификации Диффи-Хеллмана, фиксированные протоколы Диффи-Хеллмана и протоколы аутентификации с открытым ключом с использованием RSA или DSS)

Интересно, что участники также могут договориться об использовании алгоритма сжатия не потому, что это дает какие-либо преимущества в плане безопасности, а потому, что это легко сделать, когда вы согласовываете все эти другие вещи и уже решили выполнить некоторые дорогостоящие операции с каждым байтом на данные.

В TLS шифр конфиденциальности использует два ключа, по одному для каждого направления, и аналогично два вектора инициализации. HMAC также имеют разные ключи для двух участников. Таким образом, независимо от выбора шифра и хэша, для сеанса TLS фактически требуется шесть ключей. TLS получает их все из одного общего главного секрета . Главный секрет представляет собой 384-битное (48-байтовое) значение, которое, в свою очередь, частично получено из «сеансового ключа», являющегося результатом протокола установления сеансового ключа TLS.

Часть TLS, которая согласовывает выбор и устанавливает общий главный секрет, называется протоколом квитирования . (Фактическая передача данных выполняется с помощью протокола записи TLS .) Протокол рукопожатия по своей сути представляет собой протокол установления сеансового ключа с мастер-секретом вместо сеансового ключа. Поскольку TLS поддерживает выбор подходов к установлению сеансового ключа, они требуют соответственно различных вариантов протокола.

Кроме того, протокол рукопожатия поддерживает выбор между взаимной аутентификацией обоих участников, аутентификацией только одного участника (это наиболее распространенный случай, например, аутентификация веб-сайта, но не пользователя) или отсутствием аутентификации вообще (анонимный Диффи-Хеллман). .Таким образом, протокол рукопожатия объединяет несколько протоколов установления сеансового ключа в один протокол.

Кроме того, протокол рукопожатия поддерживает выбор между взаимной аутентификацией обоих участников, аутентификацией только одного участника (это наиболее распространенный случай, например, аутентификация веб-сайта, но не пользователя) или отсутствием аутентификации вообще (анонимный Диффи-Хеллман). .Таким образом, протокол рукопожатия объединяет несколько протоколов установления сеансового ключа в один протокол.На рис. 8.16 показан протокол квитирования на высоком уровне. Сначала клиент отправляет список комбинаций криптографических алгоритмов, которые он поддерживает, в порядке убывания предпочтения. Сервер отвечает, предоставляя единственную комбинацию криптографических алгоритмов, которую он выбрал из перечисленных клиентом. Эти сообщения также содержат одноразовый номер клиента и одноразовый номер сервера соответственно, которые позже будут включены в создание главного секрета.

Рисунок 8.16. Протокол рукопожатия для установления сеанса TLS.

На этом этап согласования завершен.

Теперь сервер отправляет дополнительные сообщения на основе согласованного протокола установления сеансового ключа. Это может включать отправку сертификата открытого ключа или набора параметров Диффи-Хеллмана. Если сервер требует аутентификации клиента, он отправляет отдельное сообщение, указывающее на это. Затем клиент отвечает своей частью согласованного протокола обмена ключами.